[24-25]-Sécurité des Systèmes d'Information (C. BOUDER & R. MESSAOUDENE)

Looking for [24-25]-Sécurité des Systèmes d'Information (C. BOUDER & R. MESSAOUDENE) test answers and solutions? Browse our comprehensive collection of verified answers for [24-25]-Sécurité des Systèmes d'Information (C. BOUDER & R. MESSAOUDENE) at ametice.univ-amu.fr.

Get instant access to accurate answers and detailed explanations for your course questions. Our community-driven platform helps students succeed!

Quel fichier permet de lister les utilisateurs et leur UID sous Linux ?

0%

0%

0%

View this question

Quelle est la différence entre hacher (hash ou condensat) et chiffrer ?

View this question

Un tiers consulte un site web dont il est certain de l'URL, mais constate que le navigateur le redirige vers un autre site web et que l'URL change donc par la suite. De quel type d'attaque s'agit-il ?

0%

0%

0%

0%

View this question

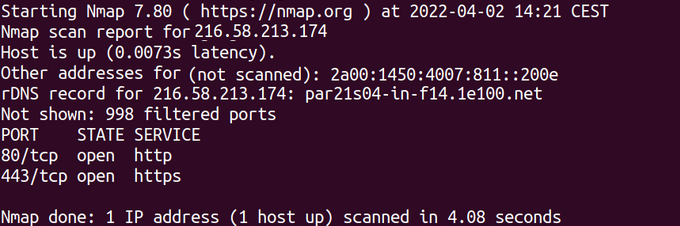

D'après la sortie nmap suivante, vous pouvez en déduire que :

100%

0%

0%

100%

View this question

Expliquez dans quel cas utiliser un Reverse Shell plutôt qu'un Bind Shell

View this question

Vous souhaitez sauvegarder vos mot de passe de site internet de manière sécurisée, vous choisissiez de :

0%

0%

View this question

Cochez les protocoles obsolètes ou non recommandés selon l'ANSSI

100%

100%

100%

100%

0%

100%

0%

View this question

L'attaque de l'homme du milieu (Man-In-The-Middle) permet de :

100%

0%

100%

100%

View this question

Lorsqu'un certificat HTTPS est expiré :

0%

0%

0%

View this question

En sécurité Web, l'authentification dans une application permet de vérifier que le bon utilisateur accède aux bonnes informations (privées ou protégées)

100%

0%

View this question